这是一个真实案例,NetInside用户网络出现异常流量,经分析是一起典型的网络安全攻击行为,现整理分享。

起因

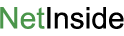

本月26日晚9点半左右,某用户收到NetInside全流量安全分析系统发出的网络流量异常告警。

同时,该用户网络延时明显变大,通俗的说就是网络变的很卡。

回溯

登陆NetInside系统查看,发现明显的流量高峰出现。具体为流出方向流量增大,大小接近1000Mbps。

另外,在总流量时序图中,也清晰的看到流量变大的IP地址信息。

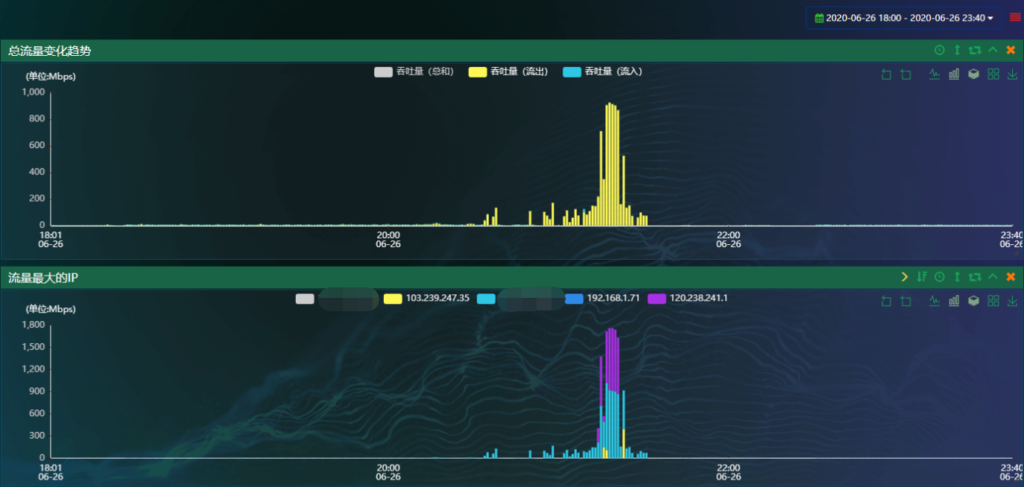

使用NetInside钻取分析,进一步查看流量变大的任意地址。

通过钻取,查看单个地址的流量曲线图及流向信息。如下图说明,在这一时段,这台地址接收到了超过800Mbps的流量。

分析

以上回溯信息,算是看到了表象和行为,也了解到谁向谁发送了多大数量的流量信息,但这些信息还不够,我们需要分析为什么。

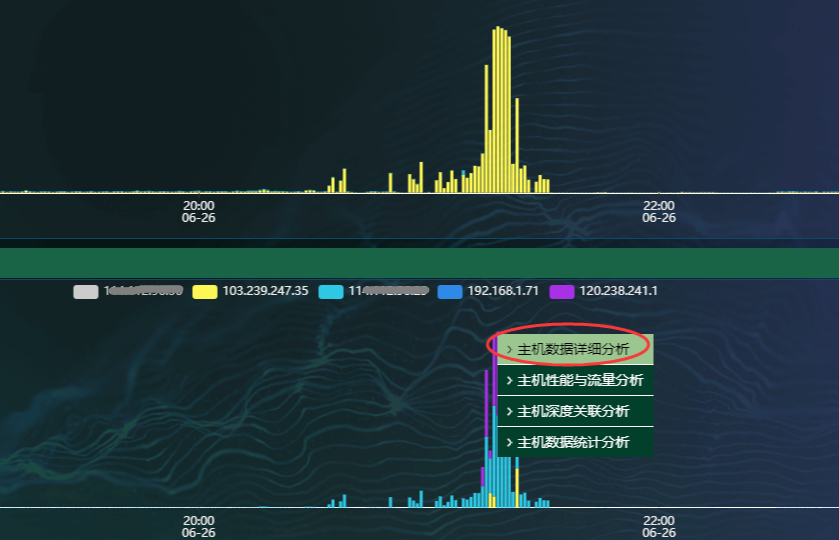

直接从NetInside系统下载相关原始数据包,用协议分析软件打开查看,看到大量的NTP协议数据包。

通过分析,确定内网服务器192.168.10.3出现漏洞被利用,确定是NTP反射和放大DDoS攻击。

详细分析过程就不细说了,网络上很多相关文章,感兴趣的伙伴搜索一下。

结论

结合回溯和分析部分,确认内部服务器存在漏洞且被利用,本次攻击事件真实存在。

建议

2点建议:①安全无小事,单一的修补本次被利用的服务器漏洞是远远不够的,企业需要更加重视信息安全建设;②推荐部署全流量安全分析系统,举个栗子说吧,网络是公路,全流量分析系统就是摄像头,其作用就不言而喻了吧。

现实网络环境中,到底有多少企业部署了全流量分析系统?答案是:很少。

关于NetInside全流量安全分析系统

通常意义上的安全分析产品是通过IP Payload载荷中的某些特征值识别,来检测该IP流量是否属于某种病毒或网络攻击手段。这种特征值识别的技术的缺陷在于需要维护一个特征值的库并且不断更新,对于新出现的或变种的攻击手段无法识别和判断。

NetInside TTSA可以通过一种特有的网络行为分析的功能来检测网络中的病毒和攻击行为。这一特色就是强大的网络行为分析(Network Behavior Analysis)的功能。通过对全网IP流量的监控,可以感知到所有主机的网络行为,对于其中一些“可疑”的网络流量和行为,通过内置的分析引擎可以自动检测并提供告警。这些“可疑”的流量包括主机扫描、端口扫描、蠕虫病毒、可疑连接等。